Gidroponika

VIP

- Joined

- Aug 17, 2016

- Messages

- 1,788

- Reaction score

- 826

Tor Hidden Services

Что такое Tor? Tor означает The Onion Route, он направлен на то, чтобы скрыть свои идентификаторы и онлайн-активность от различных алгоритмов анализа и анализа трафика.

Tor использует реализацию маршрутизации .onion для сайтов и веб-приложений, размещенных в скрытой сети Tor. Tor шифрует траффик и в случайном порядке пропускает через сеть реле, работающих на компьютерах волонтеров по всему миру.

Сайты Tor защищены от взлома не более чем обычный сайт, многие пользователи приходят к выводу, что, поскольку они используют сеть Tor, то они находятся в безопасности, думают что их нельзя идентифицировать и установить личность. Веб-мастера, которые используют сеть Tor, считают, что сайты безопасны. Это, однако, неправда, службы, которые запускаются на стандартном веб-сервере, также выполняются на сайтах, размещенных на Tor.

Сегодня мы поговорим о том, каким же образом можно взломать Tor Hidden Service, данная статья является началом цикла, в самом же цикле, я постораюсь изложить материал, который (возможно) будет полезен как новичкам, так и опытным безопасникам. Как использовать материал, решать Вам, коллеги, думаю никто не обидется если взломаем парочку драгшопов, парочку криптобирж (шутка). Ну чтож, поехали.

Требования.

- tor

- socat

- whatweb

- nikto

1) А что же нам нужно для доступа в сеть tor? Конечно же сам Tor!

Запускаем:

Code:

root@kali:~# systemctl start tor.serviceПроверяем:

Code:

root@kali:~# systemctl status tor.service

Если видим Active: active (exited), то все хорошо, Tor запущен, приступаем к следующему шагу.

2. Теперь нам нужно запустить локальный прокси-сервер socat.

Code:

socat TCP4-LISTEN:8000,reuseaddr,fork SOCKS4A:127.0.0.1:xxxxxxxxxxxx.onion:80,socksport=9050Синтаксис:

Code:

socat TCP4-LISTEN:<Порт, который вы хотите слушать для соединений>,reuseaddr,fork SOCKS4A:127.0.0.1:<onion адрес>:<порт запущенного сервиса>,socksport=<порт для прослушивания tor (по дефолту 9050)>Все готово! Можно начинать работу.

Ну что же, сайт мы выбрали, тор запустили, проксю подняли,открываем новую вкладку терминала (socat должен быть запущенным все время), а теперь ищем уязвимости.

Code:

root@kali:~# whatweb http://127.0.0.1:8000Из вывода узнаем какой веб-сервер, а также версию php и прочую полезную информацию.

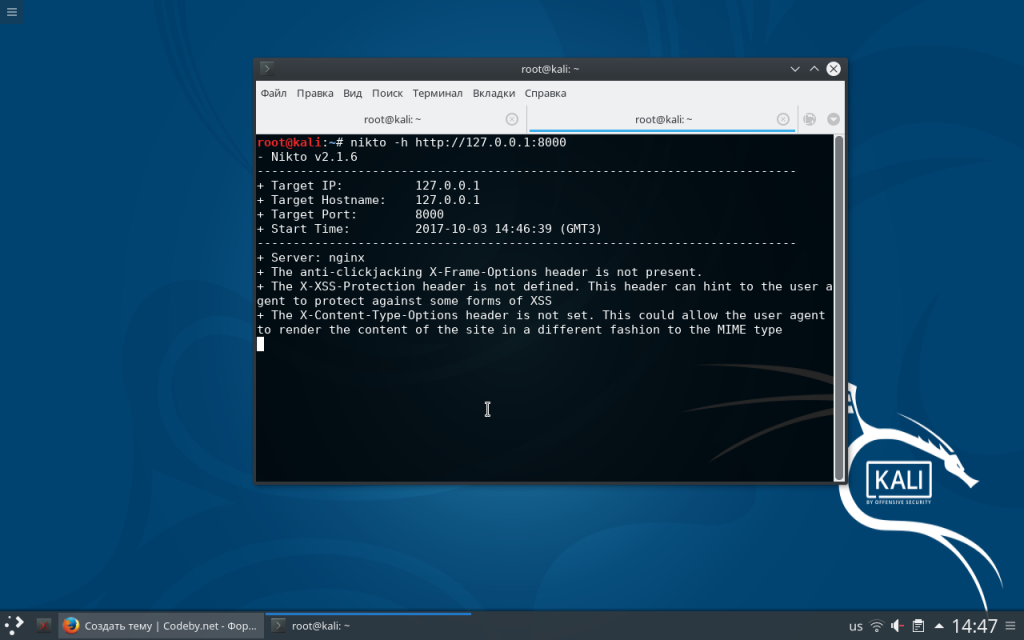

Запустим nikto:

Code:

root@kali:~# nikto -h http://127.0.0.1:8000

Вывод.

Статья была написанна с целью показать что на самом деле сидя на сайтах Tor, вы не остаетесь в безопасности, при взломе ресурса (а делается это так же как и в ClearNet), вас легко вычислить (в следующей статье поговорим).