Areot

Platinum

- Joined

- Jun 11, 2017

- Messages

- 1,908

- Reaction score

- 291

- Age

- 31

27 июня 2017 года мир столкнулся с новой вымогательской эпидемией, причиной который стала новая версия шифровальщика Petya, известного специалистам еще с 2016 года. Операторы малвари явно переняли несколько приемов у разработчиков нашумевшего WannaCry и сумели спровоцировать новый виток паники.

В этом материале мы постарались собрать всю известную на данный момент информацию об этой вредоносной кампании.

Особенности Petya

Как уже было сказано выше, шифровальщик Petya был обнаружен еще в марте 2016 года. Однако версия, с которой мир столкнулся 27 июня 2017 года, сильно отличается от того «Пети».

Petya образца 2016 года

Специалисты компаний Payload Security, Avira, Emsisoft, Bitdefender, Symantec и так далее подтвердили, что для распространения шифровальщик использует уязвимости протокола SMB и эксплоит, похожий на инструмент ETERNALBLUE, похищенный у АНБ и обнародованный в открытом доступе хакерской группой The Shadow Brokers. Аналитики «Лаборатории Касперского» также отмечают, что авторы вредоноса взяли на вооружение еще один инструмент, украденный у спецслужб, эксплоит ETERNALROMANCE.

Также сообщается, что вымогатель распространяется и посредством почтового спама, скрываясь внутри вредоносных документов Office и эксплуатируя уязвимость CVE-2017-0199 в Office RTF.

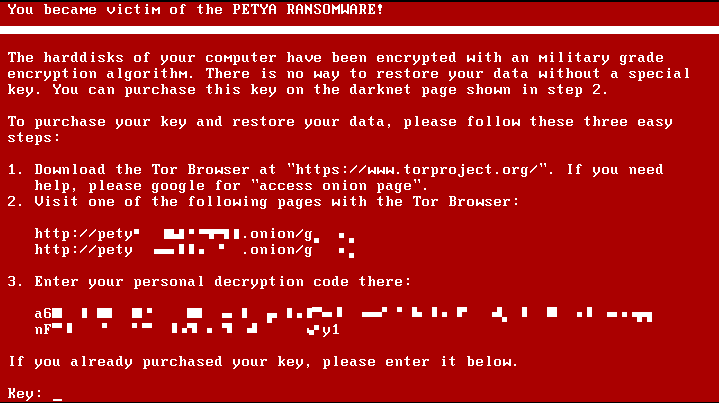

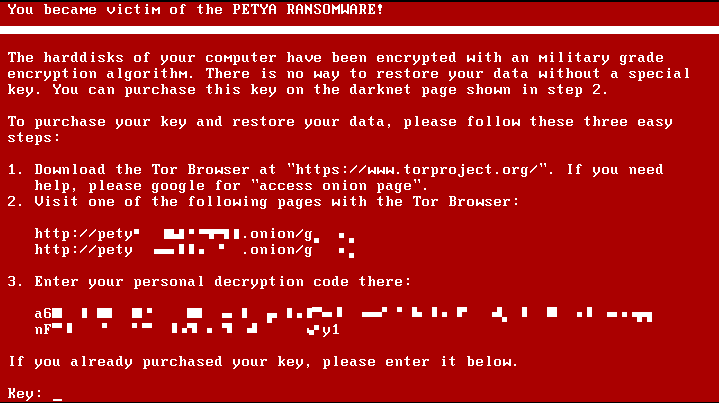

Новая версия Petya шифрует MFT (Master File Table) для разделов NTFS, перезаписывает MBR (Master Boot Record) и имеет кастомный загрузчик, который отображает вымогательское послание, вместо загрузки операционной системы.

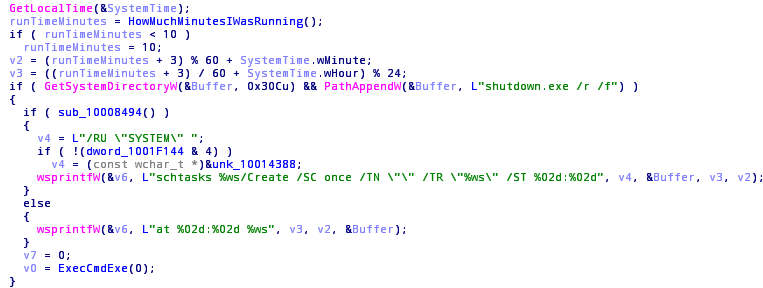

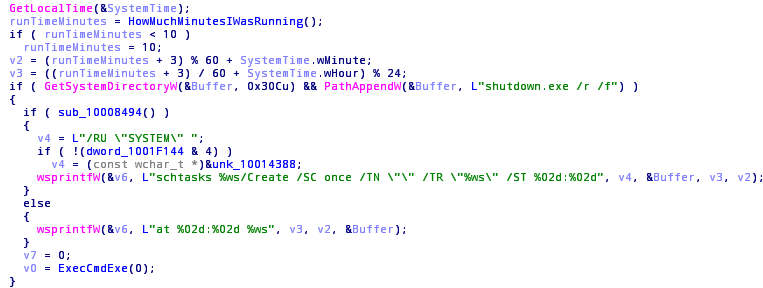

Эксперты Positive Technologies, которые тоже представили анализ шифровальщика, пишут, что после запуска вредоносного файла создается задача на перезапуск компьютера, отложенная на 1-2 часа. За это время можно успеть запустить команду bootrec /fixMbr для восстановления MBR и работоспособности ОС. Таким образом, запустить систему даже после ее компрометации возможно, однако расшифровать файлы при этом не удастся.

Petya генерирует для каждого диска свой ключ AES-128, который существует в памяти до завершения шифрования. Он шифруется на открытом ключе RSA-2048 и удаляется. Восстановление содержимого после завершения требует знания закрытого ключа, то есть без знания ключа данные восстановить невозможно.

Исследователи сообщают, что вымогатель, предположительно, шифрует файлы максимум на глубину 15 директорий. То есть файлы, вложенные на большую глубину, находятся в безопасности.

Также специалисты предупреждают, что шифровальщик использует переработанный опенсорсный инструмент Minikatz для извлечения учетных данных с зараженных машин. С их помощью малварь распространяется внутри сетей посредством SMB, WMI и PSEXEC, то есть даже одной скомпрометированной машины во всей сети будет достаточно для дальнейшего распространения угрозы. Однако для использования данных инструментов вредоносу необходимо обладать привилегиями администратора на компьютере жертвы.

Операторы малвари требуют от своих жертв выкуп в размере 300 долларов в биткоин эквиваленте. После оплаты нужно отправить письмо на адрес [email protected], чтобы получить инструкции по расшифровке данных.

В настоящее время платить выкуп попросту бесполезно, так как адрес [email protected], по которому нужно связываться с операторами малвари, был заблокирован администрацией Posteo еще вчера.

Petya или NotPetya?

Все чаще можно видеть, что ИБ-специалисты и СМИ называют шифровальщика не Petya, а NotPetya, SortaPetya и даже Petna. Дело в том, что изучив угрозу более детально, специалисты пришли к выводу, что в новом шифровальщике осталось не так уж много от оригинального Petya.

Новый вредонос определенно был построен на основе исходных кодов того самого «Пети», однако новая версия малвари настолько отличается от оригинала, что многие сочли логичным присвоить ей новое название.

При этом специалисты расходятся во мнениях относительно предназначения и авторства нового шифровальщика. Так, специалист Malwarebytes пишет, что новый шифровальщик, скорее всего, был создан теми же людьми, которые написали вымогателей Petya, Mischa и GoldenEye. Просто это новая ступень их «эволюции».

ИБ-специалист, известный под псевдонимом The Grugq, напротив полагает, что новая вариация Petya – это не обычный вымогатель, а «детище» правительственных хакеров.

В этом материале мы постарались собрать всю известную на данный момент информацию об этой вредоносной кампании.

Особенности Petya

Как уже было сказано выше, шифровальщик Petya был обнаружен еще в марте 2016 года. Однако версия, с которой мир столкнулся 27 июня 2017 года, сильно отличается от того «Пети».

Petya образца 2016 года

Специалисты компаний Payload Security, Avira, Emsisoft, Bitdefender, Symantec и так далее подтвердили, что для распространения шифровальщик использует уязвимости протокола SMB и эксплоит, похожий на инструмент ETERNALBLUE, похищенный у АНБ и обнародованный в открытом доступе хакерской группой The Shadow Brokers. Аналитики «Лаборатории Касперского» также отмечают, что авторы вредоноса взяли на вооружение еще один инструмент, украденный у спецслужб, эксплоит ETERNALROMANCE.

Также сообщается, что вымогатель распространяется и посредством почтового спама, скрываясь внутри вредоносных документов Office и эксплуатируя уязвимость CVE-2017-0199 в Office RTF.

Новая версия Petya шифрует MFT (Master File Table) для разделов NTFS, перезаписывает MBR (Master Boot Record) и имеет кастомный загрузчик, который отображает вымогательское послание, вместо загрузки операционной системы.

Эксперты Positive Technologies, которые тоже представили анализ шифровальщика, пишут, что после запуска вредоносного файла создается задача на перезапуск компьютера, отложенная на 1-2 часа. За это время можно успеть запустить команду bootrec /fixMbr для восстановления MBR и работоспособности ОС. Таким образом, запустить систему даже после ее компрометации возможно, однако расшифровать файлы при этом не удастся.

Petya генерирует для каждого диска свой ключ AES-128, который существует в памяти до завершения шифрования. Он шифруется на открытом ключе RSA-2048 и удаляется. Восстановление содержимого после завершения требует знания закрытого ключа, то есть без знания ключа данные восстановить невозможно.

Исследователи сообщают, что вымогатель, предположительно, шифрует файлы максимум на глубину 15 директорий. То есть файлы, вложенные на большую глубину, находятся в безопасности.

Также специалисты предупреждают, что шифровальщик использует переработанный опенсорсный инструмент Minikatz для извлечения учетных данных с зараженных машин. С их помощью малварь распространяется внутри сетей посредством SMB, WMI и PSEXEC, то есть даже одной скомпрометированной машины во всей сети будет достаточно для дальнейшего распространения угрозы. Однако для использования данных инструментов вредоносу необходимо обладать привилегиями администратора на компьютере жертвы.

Операторы малвари требуют от своих жертв выкуп в размере 300 долларов в биткоин эквиваленте. После оплаты нужно отправить письмо на адрес [email protected], чтобы получить инструкции по расшифровке данных.

В настоящее время платить выкуп попросту бесполезно, так как адрес [email protected], по которому нужно связываться с операторами малвари, был заблокирован администрацией Posteo еще вчера.

Petya или NotPetya?

Все чаще можно видеть, что ИБ-специалисты и СМИ называют шифровальщика не Petya, а NotPetya, SortaPetya и даже Petna. Дело в том, что изучив угрозу более детально, специалисты пришли к выводу, что в новом шифровальщике осталось не так уж много от оригинального Petya.

Новый вредонос определенно был построен на основе исходных кодов того самого «Пети», однако новая версия малвари настолько отличается от оригинала, что многие сочли логичным присвоить ей новое название.

При этом специалисты расходятся во мнениях относительно предназначения и авторства нового шифровальщика. Так, специалист Malwarebytes пишет, что новый шифровальщик, скорее всего, был создан теми же людьми, которые написали вымогателей Petya, Mischa и GoldenEye. Просто это новая ступень их «эволюции».

ИБ-специалист, известный под псевдонимом The Grugq, напротив полагает, что новая вариация Petya – это не обычный вымогатель, а «детище» правительственных хакеров.