Gidroponika

VIP

- Joined

- Aug 17, 2016

- Messages

- 1,788

- Reaction score

- 826

Приветствую! В этой статье речь пойдет о фреймворке, который позволяет провести анализ мобильных приложений на наличие вредоносного кода.

Mobile Security Framework (MobSF) – представляет собой интеллектуальную платформу с открытым исходным кодом, для тестирования мобильных приложений (Android / ОС IOS / Windows), полностью автоматизированный и способный производить статический и динамический анализ данных. Он может быть использован для эффективного и быстрого анализа безопасности Android, iOS и Windows Mobile Applications. Поддерживает как исполняемые файлы (APK, IPA & APPX ) так и архивный исходный код.

MobSF также может выполнять тестирование безопасности Web API с помощью API Fuzzer, что позволяет осуществить сбор информации, анализ безопасности заголовков, выявить в Mobile API специфические уязвимости, такие как XXE, SSRF, Path Traversal, IDOR, а также другие логические проблемы, связанные с сессиями и API с ограничением скорости.

Список изменений в версии - Mobile Security Framework MobSF v0.9.4 to v0.9.4.1 Beta:

Особенности и улучшения:

· Реорганизация iOS кода

Исправление ошибок:

· Исправлена ошибка USE_HOME (Major)

Список изменений в версии - v0.9.4 Beta:

· Android Binary / ELF анализ и анализ ресурсов

· Android-приложение Статический анализ: Tapjacking Обнаружение

· Android-приложение Статический анализ: Улучшен экспорт анализа компонентов

· IOS App Статический анализ: Построение списка разрешений

· IOS App Статический анализ: Проверка ATS

· Улучшена генерация PDF

· Обновленные Зависимости

· Оптимизировано взаимодействие с DB

· Модульные тесты для статического анализа, в формате PDF

Исправление ошибок:

· Windows App Static Analyzer: исправлены ошибки

· Исправлены все ошибки, связанные PDF

· Windows App Static Analyzer: Исправлена ошибка с BinScope

· iOS App Static Analysis: Plist Bug Fix

Установка фреймворка (Kali Linux 2016.2):

> git clone https://github.com/ajinabraham/Mobile-Security-Framework-MobSF

> pip install -r requirements.txt

> python manage.py runserver

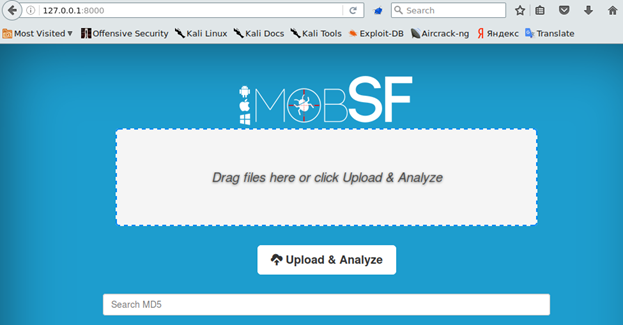

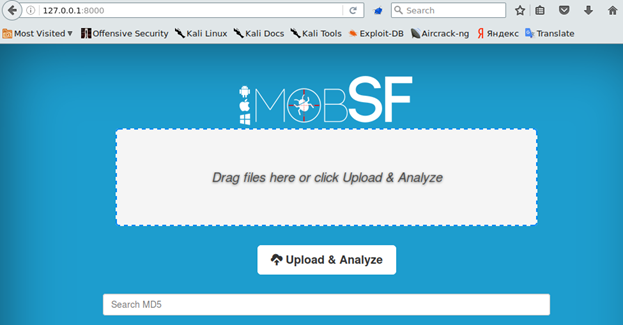

После успешного старта сервера, обратимся в браузере к локалхосту на порт 8000:

> 127.0.0.1:8000

С помощью Spade сгенерируем файл с полезной нагрузкой, возьмем ccleaner для примера:

Отправим на анализ заведомо вредоносный APK:

Результат вы можете проанализировать самостоятельно, сравнивая два файла. Скажу, только, что результаты отличаются, и наглядно видно модификацию APK файла Spade’ом.

Все подозрительные моменты достаточно подробно описаны, что позволит обезопасить свое устройство от несанкционированного доступа. На этом все, спасибо за внимание.

Mobile Security Framework (MobSF) – представляет собой интеллектуальную платформу с открытым исходным кодом, для тестирования мобильных приложений (Android / ОС IOS / Windows), полностью автоматизированный и способный производить статический и динамический анализ данных. Он может быть использован для эффективного и быстрого анализа безопасности Android, iOS и Windows Mobile Applications. Поддерживает как исполняемые файлы (APK, IPA & APPX ) так и архивный исходный код.

MobSF также может выполнять тестирование безопасности Web API с помощью API Fuzzer, что позволяет осуществить сбор информации, анализ безопасности заголовков, выявить в Mobile API специфические уязвимости, такие как XXE, SSRF, Path Traversal, IDOR, а также другие логические проблемы, связанные с сессиями и API с ограничением скорости.

Список изменений в версии - Mobile Security Framework MobSF v0.9.4 to v0.9.4.1 Beta:

Особенности и улучшения:

· Реорганизация iOS кода

Исправление ошибок:

· Исправлена ошибка USE_HOME (Major)

Список изменений в версии - v0.9.4 Beta:

· Android Binary / ELF анализ и анализ ресурсов

· Android-приложение Статический анализ: Tapjacking Обнаружение

· Android-приложение Статический анализ: Улучшен экспорт анализа компонентов

· IOS App Статический анализ: Построение списка разрешений

· IOS App Статический анализ: Проверка ATS

· Улучшена генерация PDF

· Обновленные Зависимости

· Оптимизировано взаимодействие с DB

· Модульные тесты для статического анализа, в формате PDF

Исправление ошибок:

· Windows App Static Analyzer: исправлены ошибки

· Исправлены все ошибки, связанные PDF

· Windows App Static Analyzer: Исправлена ошибка с BinScope

· iOS App Static Analysis: Plist Bug Fix

Установка фреймворка (Kali Linux 2016.2):

> git clone https://github.com/ajinabraham/Mobile-Security-Framework-MobSF

> pip install -r requirements.txt

> python manage.py runserver

После успешного старта сервера, обратимся в браузере к локалхосту на порт 8000:

> 127.0.0.1:8000

С помощью Spade сгенерируем файл с полезной нагрузкой, возьмем ccleaner для примера:

Отправим на анализ заведомо вредоносный APK:

Результат вы можете проанализировать самостоятельно, сравнивая два файла. Скажу, только, что результаты отличаются, и наглядно видно модификацию APK файла Spade’ом.

Все подозрительные моменты достаточно подробно описаны, что позволит обезопасить свое устройство от несанкционированного доступа. На этом все, спасибо за внимание.